Uobičajeni promašaji u sigurnosti koji omogućavaju iskorištavanje ranjivosti, kao i politizacija tehnologije koja je dovela do toga da je nacionalne države koriste za sajber kriminal, bili su među najvećim problemima na kojima se raspravljalo na konferenciji Black Hat Europe u Londonu održanoj na samom kraju 2025. godine.

Događaj – jedna od završnih konferencija kalendarske godine i poznat po demonstracijama ofanzivnih tehnika, istraživanja, alata i obuke – došao je na kraju godine u kojoj su glavna kršenja i ranjivosti dominirali naslovima.

Mnogi veliki incidenti prošle godine su općenito opisani kao “cyber napadi”, a ne kao ransomware ili phishing. U slučaju incidenta Asahi grupe, kompanija je u svom saopštenju potvrdila da su njeni serveri „bili meta napada ransomware-a” i „zatajimo konkretne detalje u vezi sa sajber napadom” kako bismo sprečili dalju štetu.

Dodajte napade koji uključuju britanske trgovce na malo na listu, i 2025. postaje manje o tome ko stoji iza napada, a više o tome da ostanete na mreži i zaštitite osjetljive podatke kupaca. Odmičemo li se od pripisivanja nacionalnim državama i ka zaštiti kao prioritetu, uz poboljšanje odgovora? Dok se sajber industrija fokusirala na to ko stoji iza kojih incidenata i gdje leži krivica, možda je problem u tome što mnogi napadi sada imaju neki oblik haktivističkog elementa.

Otvarajući događaj, osnivač Black Hata Jeff Moss izjavio je da, budući da je sada sva “tehnologija politička”, svaka donesena tehnička odluka ima političke posljedice.

Pozivajući se na “kripto ratove” iz 1990-ih zbog upotrebe algoritma PGP, tekuće debate oko zakulisnih vrata u tehnologiji i kampanje dezinformacija oko američkih predsjedničkih izbora 2016. godine, Moss je rekao: “Moja poenta je da smo u političkoj situaciji, sviđalo se to vama ili ne. Želim da priznamo, ali to ne priznajem. tu smo, a jedna od najpolitičkih stvari trenutno je ransomware.”

Moss je također naveo izjave o tome da li se kineska tehnologija koristi na njegovom DEF CON događaju, uključujući i potrebu da potvrdi da događaj ne koristi kinesku tehnologiju, zajedno s izjavama o tome gdje se podaci pohranjuju.

Ransomware i LockBit

Spominjanje ransomware-a bilo je posebno relevantno, jer se uvodni govor Maxa Smeetsa fokusirao na njegovo iskustvo u radu sa LockBit podacima koje je zaplijenila Nacionalna agencija za kriminal (NCA) u sklopu operacije Cronos 2024. U ovom slučaju, NCA je infiltrirao LockBit sisteme, uhvatio podatke o žrtvama i zaključao kontrolore – akcija za koju je kasnija analiza pokazala da je imala „značajan uticaj na aktivnosti grupe“.

Smeets je rekao da je njegova analiza LockBit podataka pokazala da se ransomware i wiper napadi – gdje je fokus na brisanju podataka, a ne na iznudi – sve više koriste. On je ukazao na incidente kao što je nedavni sajber napad na venecuelanski tanker, kao i napad NotPetya 2017.

Smeets, viši istraživač u Centru za sigurnosne studije (CSS) na ETH u Cirihu, napravio je nekoliko zapažanja o stanju ransomware-a na osnovu svog ispitivanja LockBit razgovora:

- Samo mali broj LockBit podružnica zarađuje pravi novac.

- Taktike pregovaranja su vrlo repetitivne i skriptirane, a podružnice slijede poznatu knjigu i pokazuju male varijacije.

- Cijene su grube i ne vođene podacima, pri čemu se napadači oslanjaju na procjene, a ne na duboku analizu kako bi razumjeli utjecaj na žrtve.

- Pripadnici radije prelaze na novu žrtvu nego da se upuštaju u dugotrajne pregovore.

Slajd koji je predstavio Smeets pokazao je da je u dvije verzije LockBita samo osam posto žrtava platilo da im se dešifriraju podaci, što potvrđuje da napadači imaju jedan cilj: da budu plaćeni. Među onima koji su platili, žrtve su se češće pojavljivale na listama razgovora putem e-pošte i nije izgledalo da plaćaju manje u kasnijim incidentima.

Smeets je takođe istakao važnost reputacije u operacijama ransomware-a. Napadačima se mora vjerovati da dešifriraju podatke i da ih ne propuštaju, a često je lakše obnoviti infrastrukturu nego obnoviti reputaciju.

Opaki i destruktivni napadi

U razgovoru za Computer Weekly, Rafe Pilling, direktor Threat Intelligence u Sophos Counter Threat Unit-u (CTU), rekao je da sada postoji širi spektar aktera prijetnji koji ulaze u ekosistem ransomware-a.

„Mnogo toga je nekada bio organizovani kriminal koji govori ruski i njihovi prijatelji“, rekao je on. „Sada se akteri prijetnji sa sjedištem na Zapadu, Ujedinjenom Kraljevstvu, koji govore engleski, pa čak i tinejdžeri uključuju u ransomware – od kojih neki završavaju prilično zlobnim i destruktivnim napadima.”

O važnosti reputacije, Pilling je objasnio da se ransomware oslanja na brend u koji žrtve imaju dovoljno povjerenja da vjeruju da će dobiti izlaz ako plate. Ako je to povjerenje narušeno – na primjer, ako nije osigurano dešifriranje – onda je reputacija operatera oštećena.

“Čini se da postoji neka vrsta obrnutog omjera između broja žrtava koje udarite odjednom i količine novca koju zaradite”, rekao je Pilling. „Mnogo je bolje pogoditi manji broj žrtava tokom dužeg vremenskog perioda nego pokušati napad velikog praska.”

Pilling je dodao da je za moderne operatere ransomware-a kao što su BlackCat i LockBit, reputacija ključna za njihove operacije, te da “veliki dio strategije NCA-a za praćenje LockBita nije bio samo da ih poremeti, već da naruši i potkopa njihovu reputaciju”.

To se dogodilo na kraju godine u kojoj je vlada Ujedinjenog Kraljevstva najavila suzbijanje plaćanja ransomware-a, i sa prijedlogom zakona koji trenutno napreduje u Donjem domu i koji bi zahtijevao da se cyber iznuda i napadi ransomware-a prijave vladi u određenom vremenskom roku. Iako je malo vjerovatno da će ransomware nestati, može postati manje utjecajan kako se uvode nove mjere.

Uticaj korisnika

Druga tema koja se ponavlja bila je uloga korisnika. Linus Nojman iz Haos kompjuterskog kluba raspravljao je o pitanjima oko ljudskog faktora, tvrdeći da pravi problem leži u „ljudima koji su ga izgradili i upravljaju“.

Ponavljajući Mossove komentare o nepoštovanju lekcija iz prošlosti, Neumann je rekao da je previše napada i dalje omogućeno ljudskom greškom, dok se previše truda troši na otkrivanje i oporavak. Prevencija, rekao je, prečesto ne uspijeva.

„Nastavićemo da propadamo sve dok ne shvatimo šta posao radi, i moramo da razgovaramo sa zaposlenima“, rekao je on, ukazujući na tendenciju da se okrivljuju korisnici, a ne da se popravlja okruženje koje je za njih izgrađeno.

Nojman je tvrdio da „nema nerešenog problema IT bezbednosti“ iz njegove perspektive, navodeći napredak kao što su dvofaktorska autentifikacija, pametne kartice i end-to-end enkripcija – tehnologije koje postoje, ali još uvek nisu široko ili dosledno primenjene.

AI povećava pojačanje i automatizaciju

AI je također bila istaknuta tema, a Gavin Millard iz Tenablea se fokusirao na tehnologije za koje je rekao da neće “uništiti svijet”, već umjesto toga povećavaju pojačanje i automatizaciju “brže i u obimu”.

Millard je upozorio da organizacije sa značajnim postojećim sigurnosnim problemima i lošim procesima sanacije mogu biti najranjivije. Napomenuo je da vještačka inteligencija može pomoći da se smanji „jaz u otkrivanju izloženosti” i, ako se pravilno koristi, riješi dugotrajne higijenske probleme – istovremeno priznajući da neizbježno proširuje površinu napada.

“Da bi se mobilizirala agenturna vojska, ona mora imati pravi kontekst, a tu će AI biti nevjerovatno korisna”, rekao je Millard. On je ukazao na sposobnost umjetne inteligencije da se nosi sa zakrpama, napominjući da loše primijenjena zakrpa može srušiti mrežu i da AI može pomoći da se odredi koje ranjivosti treba dati prioritet bez obzira na ocjenu ozbiljnosti.

“Moramo imati zaštitne ograde za agentsku umjetnu inteligenciju,” rekao je. “Moramo reći [to agents] ne možete zakrpiti ništa što zahtijeva ponovno pokretanje; ne možete zakrpiti ništa što zahtijeva administratorske privilegije. Morate definirati svoju ulogu politike kako bi agentska AI radila bez ometanja operacija.”

Siguran softver, sigurni istraživači

Na temu ranjivosti, Tom Gallagher iz Microsofta raspravljao je o principima “sigurnosti po dizajnu” i “pretpostavljanja kršenja” kao dio napora kompanije da izgradi sigurnije proizvode, ističući kako programi za prikupljanje grešaka i vanjska saradnja jačaju sigurnost softvera.

Panel je takođe ispitao izazove oko otkrivanja ranjivosti i pravne reforme, posebno u vezi sa Zakonom o zloupotrebi računara u Velikoj Britaniji. Diskusija je naglasila kako prijavljivanje ranjivosti može biti rizično, dugotrajno i nenagrađeno, s tim da se istraživači suočavaju sa pravnim prijetnjama i potencijalnom štetom za svoje karijere. Održan u skladu sa Chatham House pravilom, panel je zaključio da su potrebni bolji podsticaji i zaštita istraživačima i da se prijavljivanje ranjivosti treba tretirati kao javno dobro.

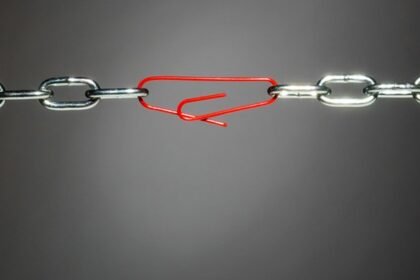

Sveukupno, teme na Black Hat Europe naglašavaju političke, ekonomske i društvene dimenzije sajber sigurnosti – od izbora tehnologije i usluga do korporativnog upravljanja oko korisnika i tehničke higijene, i kako AI preoblikuje sposobnosti i branilaca i napadača.

Kako 2026. počinje, novi izazovi čekaju, a lekcije iz 2025. trebale bi dobro poslužiti organizacijama. Međutim, mnoge od ovih tema su poznate i o njima se više puta raspravlja. Da li su ova pitanja zaista neriješena ili su jednostavno uporna? Gdje se industrija nalazi na kraju 2026. može pomoći da se odgovori na to pitanje.